728x90

반응형

https://dreamhack.io/wargame/challenges/6/

cookie

쿠키로 인증 상태를 관리하는 간단한 로그인 서비스입니다. admin 계정으로 로그인에 성공하면 플래그를 획득할 수 있습니다. 플래그 형식은 DH{...} 입니다. Reference Introduction of Webhacking

dreamhack.io

쿠키를 이용한 인젝션 문제이다.

초기 화면이다. 이전 session-basic 문제와 별 다를 것 없어 보인다.

로그인 화면이다. session-basic 문제와 지금까지 다를 게 없어 보이니 바로 코드로 넘어가보자.

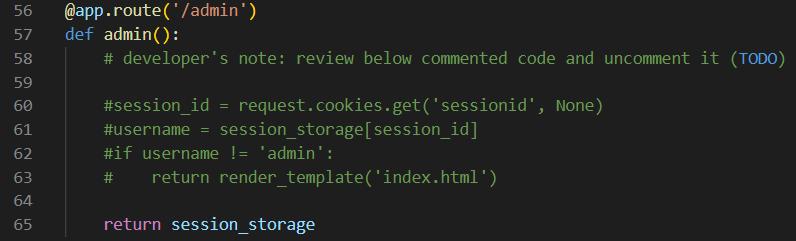

/admin이 있다. 바로 접속해보자.

역시 쉽게 풀리지 않는다. 다른 방법으로 접근해보자.

guest 계정

을 알려준다. 이걸로 접속을 해보자.

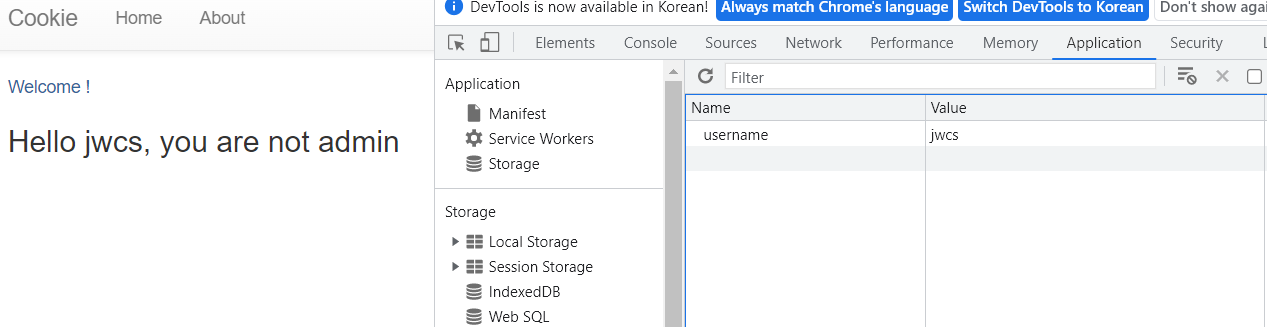

guest로 접속한 모습이다. 쿠키가 생성된 것을 알 수 있다.

'/'페이지에 대한 코드다. 해석해보면 세션 아이디를 가져와서 딕셔너리에 검색한다. 이를 username변수에 대입 후 admin이면 flag를 내보내주는 방식이다.

실험적으로 아무렇게나 대입해봤다. 아무런 것도 뜨지 않을 거란 예상관 달리 jwcs라고 입력한 그대로 출력해준다.

그렇다면 admin을 입력하면 flag를 주지 않을까?

짜잔

728x90

반응형

'웹 해킹 > 드림핵' 카테고리의 다른 글

| [드림핵]xss-2 풀이 (1) | 2023.03.11 |

|---|---|

| [드림핵] xss-1 풀이 (1) | 2023.03.10 |

| [드림핵] session-basic 풀이 (0) | 2023.03.09 |

| [드림핵] devtools-sources 풀이 (0) | 2023.03.09 |

| 드림핵 Carve Party 문제 풀이 (0) | 2023.02.20 |